In der Regel bin ich nicht der Hysteriker, der bei jeder Malware-, Scareware- oder Trojaner-Warnung, welches gerade durch das Internet geistert, nervös wird und alle warnt, doch in diesem Fall ist es etwas anderes…

Seit neustem scheint sich ein neues digitales Ungeheuer namens „Cryptolocker“ zu verbreiten. Dieses fiese kleine Programm macht sich im ersten Moment daran, alle lokalen und mittels Netzwerkverbindung verfügbaren Dateien mittels eines Algorithmus zu verschlüsseln.

Die betroffenen Dateierweiterungen sind folgende:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Einfacher ausgedrückt: Word-, Excel-, Powerpoint-, AutoCAD-Dokumente sowie Bilddaten sind betroffen.

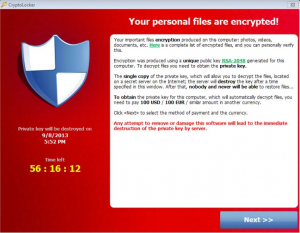

Technisch betrachtet macht dieser Trojaner nichts anderes als die oben genannten Dateiformate mittels eines asymmetrischen Verschlüsselungsverfahren, welche mit einem „private“ und einem „public key“ arbeitet, zu verschlüsseln. Dieses Verfahren wird normalerweise verwendet, um missbräuchlichen Zugriff auf Dateien seitens unberechtigter Personen zu schützen. In diesem Fall wird der Besitzer selber zu einer „unberechtigten“ Person. Wenn der Fall eingetreten ist, ist es nicht mehr möglich, diese Dateien zu entschlüsseln, ausser man hat entweder den „private key“ zur Verfügung oder man hat vorgängig eine Sicherung aller Dateien gemacht, und diese waren zum Zeitpunkt des Infektes vom infizierten System aus nicht zugänglich.

Wer nun denkt, es gibt vielleicht einen Generalschlüssel oder etwas ähnliches, der irrt. Die zuvor genannten „private“ und „public Key“-Dateien sind einmalig und mit einem Verfahren namens RSA-2048 verschlüsselt. Die Rückschlüsselung des „private keys“ aus dem „public key“ ist nur mit einem unwahrscheinlich und kaum zu bewältigendem hohem Aufwand machbar.

Falls man nun keine Sicherung gemacht haben sollte und „Cryptolocker“ hat zugeschlagen, dann gibt es nur zwei Optionen, sich mit dem Schicksal abfinden oder 300.00US$ an die Urheber dieser Schadsoftware zu überweisen. Innerhalb von 72 Stunden sollte theoretisch das Programm damit beginnen, alle Dateien wieder zu entschlüsseln (Meiner bescheidenen Meinung nach ist die zweite Option KEINE Option, ich würde solchen Leuten nicht einmal einen Bleistift anvertrauen)

Wie fängt man sich diesen Knilch ein?

Gemäss Berichten handelt es sich um eine als PDF-Datei getarnte Programmdatei (.exe), welche in einer Zip-Datei eingebettet als E-Mail bei einem Opfer ankommt. Das wohl beste Verfahren zurzeit ist, E-Mail-Anhänge sehr gut zu kontrollieren und im Zweifelsfall gar nicht erst zu öffnen.

Weiter hilft auch die Möglichkeit, in der Ordneransicht immer die Option „bekannten Dateierweiterungen anzeigen“ zu aktivieren, dann fallen Dateien wie „ Dokument.pdf.exe “ eher mal auf. Dabei ist folgendes wirklich immens wichtig: Dateien mit einem .exe, welche von einem unbekannten Absender stammen sollte, sollten auf keinem Fall geöffnet werden. Im übertragenen Sinne ist dies vergleichbar mit der Situation, dass man aus einer herrenlosen Wasserflasche, welche man an einem Strassenrand findet, auch nicht trinken würde. In beiden Fällen ist das Infektionsrisiko einfach zu gross.

Also in der nächsten Zeit, Augen offen halten!